部署网闸就像给企业网络装上一道智能安检门——它需要精准定位、细心调试,才能发挥真正的隔离防护价值。我接触过不少企业,他们在部署初期往往只关注技术参数,却忽略了整体规划的重要性。

1.1 网闸部署前的准备工作与需求分析

网络环境扫描是第一步。你需要弄清楚现有网络的拓扑结构,哪些业务系统需要隔离,数据流向如何。记得有次帮一家金融机构做部署,我们发现他们内部有3个未登记的业务系统在与外网通信,这种隐蔽通道很可能成为安全漏洞。

业务需求梳理同样关键。不同部门对数据交换的需求差异很大——财务部门需要定时传输报表,研发部门则需要实时同步代码库。建议制作一份详细的数据交换矩阵表,标注出每个业务的敏感等级、传输频率和延迟要求。

硬件选型往往被低估。网闸设备的处理能力必须与业务负载匹配,过载运行会导致性能瓶颈。一般来说,日常办公场景选择中端型号就足够,而涉及实时交易的系统则需要考虑高端配置。

环境准备看似简单却最容易出问题。确保机柜空间、电源冗余、散热条件都满足要求。我见过最夸张的情况是,设备安装后才发现机房温度常年超过35度,不得不额外加装空调系统。

1.2 网闸配置步骤详解与注意事项

初始化配置阶段,建议先采用“白名单”原则。只开放必要的服务和端口,其他一律禁止。这种保守策略虽然前期工作量较大,但能有效减少攻击面。

策略配置要遵循最小权限原则。某个政府项目让我印象深刻——他们为每个业务单独创建了数据交换策略,连文件类型、大小都做了限制。这种精细化管理虽然繁琐,但安全效果显著。

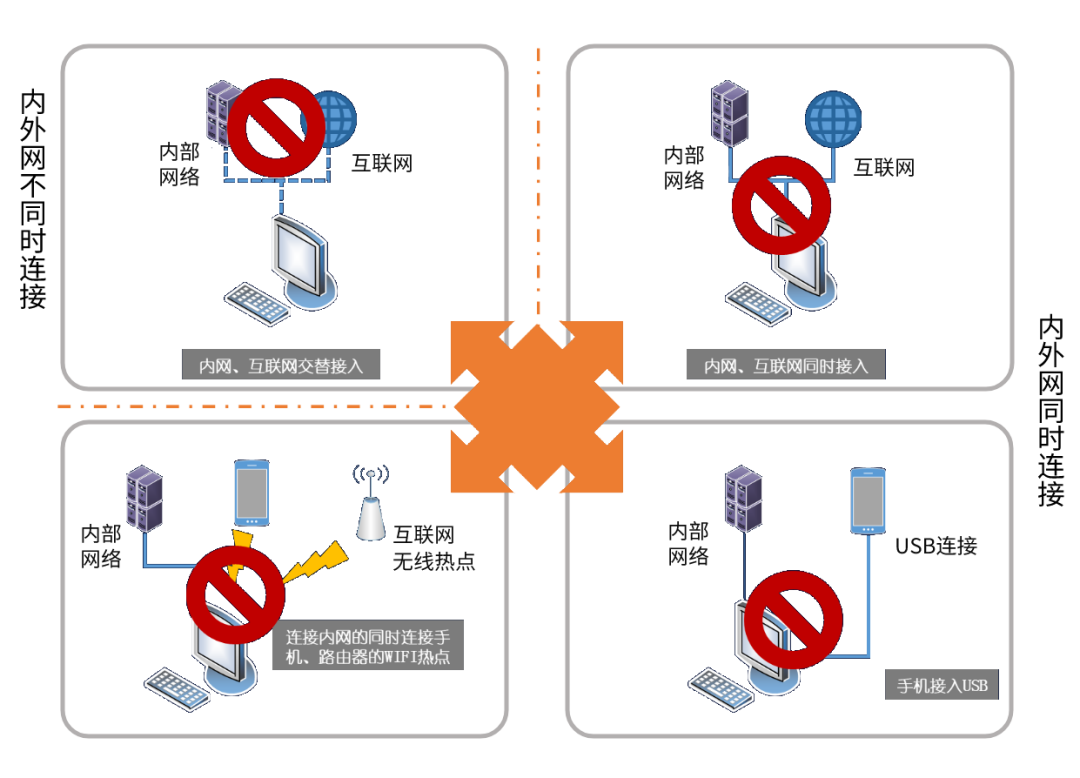

网络接口配置需要特别注意。内外网卡必须分属不同网段,避免路由混淆。实际部署中,不少人会忽略这一点,导致隔离失效。

日志审计功能务必开启。完整的操作记录不仅能帮助排查问题,在发生安全事件时还能提供溯源依据。建议设置日志自动归档,定期检查异常访问模式。

1.3 网闸部署后的测试与优化策略

功能测试不能流于形式。除了常规的连通性检查,还要模拟各种异常场景——比如断网重连、数据包丢失、设备重启等。某制造企业的测试案例很典型,他们在模拟断电恢复时发现配置丢失,及时完善了备份机制。

性能基准测试需要持续进行。记录正常业务负载下的各项指标,建立性能基线。当吞吐量下降或延迟增加时,这些数据能帮你快速定位问题。

安全渗透测试必不可少。可以邀请专业团队尝试绕过隔离策略,检验防护效果。记得有次测试中,白帽黑客通过特定组合的数据包成功突破了隔离,这个发现让我们及时加固了策略。

优化是个持续过程。根据业务变化调整策略,定期更新规则。建议每季度做一次全面评估,删除过期规则,优化低效配置。网闸不是一次性工程,它需要随着业务发展不断进化。

部署成功的网闸系统应该像经验丰富的交通警察——既确保必要的数据流动,又能果断拦截可疑访问。这种平衡需要时间打磨,急不得。

网闸技术从来不是千篇一律的解决方案——它在不同行业里会展现出完全不同的价值面孔。就像同一把钥匙开不同的锁,每个行业对网闸的需求都带着鲜明的行业印记。我曾参与过多个行业的网闸建设项目,发现即使是相同的硬件设备,在不同场景下的配置思路可能天差地别。

2.1 金融行业网闸应用与安全防护案例

金融行业的网闸部署永远把安全放在第一位。这个行业的数据太敏感了——客户账户信息、交易记录、资金流向,每一样都是黑客眼中的宝藏。

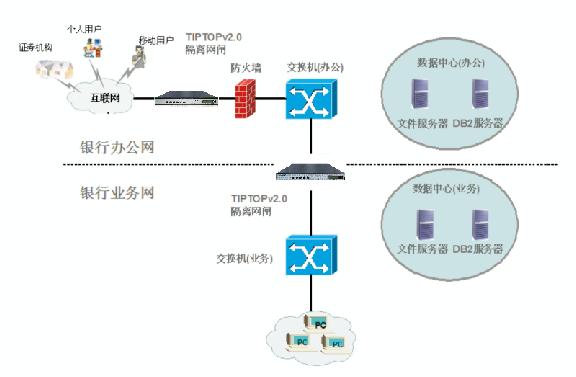

核心交易系统与办公网络的隔离是基本操作。但真正的挑战在于如何平衡安全与效率。某全国性银行的案例让我记忆犹新:他们需要实现核心交易系统与营销平台的单向数据同步,既要确保交易数据安全,又要让营销部门能及时获取客户行为分析。

他们采用了三层网闸架构——第一层处理交易数据脱敏传输,第二层负责风险控制信息反馈,第三层管理运维通道。每层都有独立的审批流程和审计机制。这种设计虽然复杂,但确实解决了业务需求与安全要求的矛盾。

支付机构的网闸应用更有意思。他们需要在多个支付渠道之间建立安全通道,同时还要对接央行清算系统。我记得他们的技术总监说过:“我们的网闸不仅要防外贼,还要防内鬼。”所以他们额外增加了操作行为分析模块,任何异常的数据访问都会触发警报。

证券公司的需求又不一样。股市开盘期间,毫秒级的延迟都可能造成巨大损失。他们的网闸配置必须极致优化——我们甚至需要专门调整TCP窗口大小,只为减少那几毫秒的传输延迟。

2.2 政府机构网闸部署与数据隔离实践

政府部门的网闸部署往往伴随着严格的合规要求。等级保护制度下的三级系统必须实现物理隔离,这个硬性规定让网闸成了刚需。

某省级政务云项目是个典型例子。他们需要在不连互联网的情况下,实现政务外网与各部门专网的数据交换。听起来简单,实际操作中涉及到17个委办局、89个业务系统。

我们设计了一套“数据摆渡”方案——网闸作为唯一的数据交换通道,所有传输都需要经过内容过滤和病毒扫描。特别关键的是,他们要求所有文档传输必须保留数字水印,这样即使发生泄漏也能溯源。

涉密网络的隔离要求更加严格。在这些场景里,网闸不仅要实现物理隔离,还要配备电磁屏蔽功能。有次参观一个涉密机房,我看到网闸设备被装在特制的屏蔽机柜里,连网线都经过特殊处理——这种级别的防护确实让人印象深刻。

政务数据开放是近年来的新需求。网闸在这里扮演着“数据过滤器”的角色,既要让公众能够获取开放数据,又要确保敏感信息不被泄露。我们通常会设置多级审核机制,敏感数据需要经过脱敏处理才能通过网闸。

2.3 制造业网闸应用与工业控制系统保护

制造业的网闸应用正在经历重要转变。以前的工厂网络相对封闭,现在随着工业4.0和智能制造的推进,生产系统需要与企业管理网络、供应链系统甚至客户平台进行数据交互。

工业控制系统的防护是重中之重。PLC、DCS这些设备往往存在已知漏洞,直接暴露在网络中极其危险。某汽车制造厂的教训很深刻——他们的喷涂机器人因为网络攻击导致程序异常,整条生产线停摆两天。

我们后来为他们设计了“纵深防御”架构:在工控网络与办公网络之间部署工业级网闸,只允许特定的生产数据单向传输。同时,所有通过网闸的指令都需要经过格式校验,防止异常指令注入。

智能制造场景下的数据流更加复杂。生产设备状态数据需要实时上传到MES系统,质量检测数据要反馈给研发部门,产能数据还要同步给供应链平台。这种情况下,简单的隔离已经不够用了。

我们通常建议采用“数据二极管”方案——关键控制网络始终保持物理隔离,只通过网闸向外发送数据,不接受任何外部指令。这种设计虽然牺牲了一些灵活性,但确保了生产安全。

2.4 医疗行业网闸部署与患者数据安全保障

医疗行业的网闸部署关乎人命关天的数据安全。患者的电子病历、检查影像、用药记录,这些信息的泄露可能带来严重后果。

医院信息系统的复杂性超出想象。HIS、LIS、PACS、EMR...各个系统之间既需要数据共享,又要求严格权限控制。某三甲医院的架构师告诉我:“我们的网闸要像手术刀一样精准,该连的地方必须连通,该断的地方必须彻底隔离。”

影像数据传输是个特别案例。一张CT影像可能超过500MB,传统的网闸配置会导致传输延迟。我们通过优化缓存机制和传输协议,把传输时间从分钟级压缩到秒级——这对急诊科的意义重大,医生能更快看到影像结果。

互联网医疗带来新的挑战。线上问诊平台需要访问医院内部的患者数据,但又不能直接接入内网。我们设计了一种“数据镜像”方案:通过网闸将必要的患者数据同步到外网区,线上平台只能访问这个镜像数据库。

医保结算系统的对接要求另一种思路。医院需要定期向医保平台上传结算数据,这个过程中涉及大量敏感信息。我们通常会采用加密传输加上数字签名,确保数据在传输过程中不被篡改。

医疗数据的生命周期管理也很关键。网闸在这里还要承担数据归档的职责——将超过保存期限的患者数据转移到离线存储,这个过程同样需要严格的安全控制。

每个行业的网闸应用都在讲述不同的安全故事。金融行业追求极致的交易安全,政府部门注重合规与可控,制造业关注生产连续性,医疗行业则把患者隐私放在首位。理解这些差异,才能设计出真正贴合业务需求的网闸方案。